Anforderungen an Einwilligungen

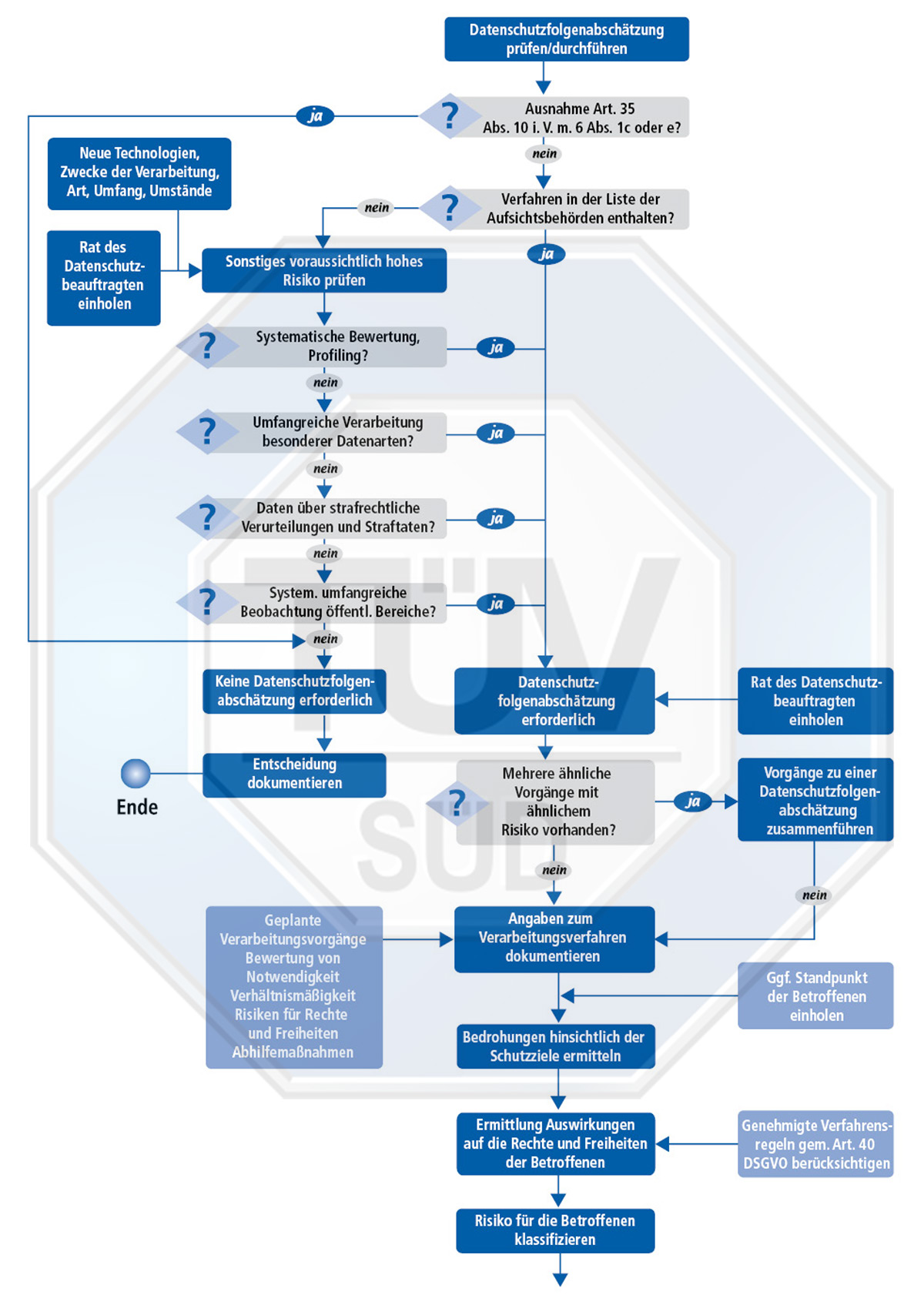

Die Nichtbeachtung der Vorschriften der Art. 35 und 36 DSGVO zur Datenschutz-Folgenabschätzung ist gem. Art. 83 Abs. 4 lit. a DSGVO mit Bußgeld bis zu 10 Millionen Euro bzw. bis zu 2 % des gesamten weltweit erzielten Jahresumsatzes des vergangenen Geschäftsjahres bedroht. Um die Beachtung dieser Vorschriften sicherzustellen, sollte ein geregelter Prozess zur Durchführung der Datenschutz-Folgenabschätzung eingerichtet sein. Zur Durchführung der Prüfung werden die Formulare zur Risiko- und Schutzbedarfsermittlung (Schwellwertanalyse), im Folgenden Schwellwertanalyse, und zur Datenschutz-Folgenabschätzung zur Verfügung gestellt.

Wichtig ist hier, einen geregelten Prozess einzurichten, der die Verantwortlichkeiten für die Durchführung der Schwellwertanalyse und der Datenschutz-Folgenabschätzung regelt und sicherstellt, dass die einzelnen Datenverarbeitungsverfahren einer Schwellwertanalyse und, soweit erforderlich, auch einer Datenschutz-Folgenabschätzung unterzogen werden. In der Verfahrensbeschreibung zum Verzeichnis von Verarbeitungstätigkeiten wird die Erledigung dieser Prüfung abgefragt. Damit sollte die Identifizierung der infrage kommenden Verfahren ausreichend sichergestellt sein. Bei Verwendung der beiden o. g. Formulare ist auch die Beachtung des vorgeschriebenen Verfahrens sichergestellt.

Eine Schwellwertanalyse ist grundsätzlich für jedes Verarbeitungsverfahren vorzunehmen. Ergibt sich aus der Schwellwertanalyse für die Betroffenen voraussichtlich ein hohes Risiko, ist eine Datenschutz-Folgenabschätzung durchzuführen.

Die EU-Datenschutzgrundverordnung folgt einem risikoorientierten Ansatz. Dies zeigt sich in verschiedenen Regelungen, die in Abhängigkeit von den mit der Verarbeitung der Daten für den Betroffenen verbundenen Risiken bestimmte spezifische Regelungen und Maßnahmen vorsehen. Beim Grad der Risiken unterscheidet die DSGVO drei Kategorien, und zwar Verarbeitungsverfahren, die für die Betroffenen lediglich mit einem allgemeinen Grundrisiko verbunden sind, Verfahren, die mit einem über dieses Grundrisiko hinausgehenden erhöhten Risiko verbunden sind, und Verfahren, die für die Betroffenen ein hohes Risiko nach sich ziehen können. So schreibt Art. 33 DSGVO bei einer Datenschutzverletzung, die ein Risiko für die betroffenen Personen nach sich ziehen kann, eine Meldung an die Aufsichtsbehörde für den Datenschutz vor. Führt die Datenschutzverletzung voraussichtlich zu einem hohen Risiko für die betroffenen Personen, müssen gem. Art. 34 DSGVO auch die betroffenen Personen benachrichtigt werden. Wenn eine Datenverarbeitung voraussichtlich ein hohes Risiko für die Rechte und Freiheiten der betroffenen Personen zur Folge hat, muss gem. Art. 35 DSGVO vor der Inbetriebnahme der Verarbeitung eine Datenschutz-Folgenabschätzung durchgeführt werden. In dieser Datenschutz-Folgenabschätzung sind die Risiken für die Betroffenen zu ermitteln und nach ihrer Ursache und ihrer Art sowie ihrer Besonderheit und Schwere zu evaluieren. Beispiele für die Risikogruppen und Risiken nennt Erwägungsgrund Nr. 75 (siehe auch „Prozessorientiertes Datenschutzmanagement“, S. 24). In Abhängigkeit von der Höhe der Risiken verlangt die DSGVO an verschiedenen Stellen auch geeignete technische und organisatorische Maßnahmen zum Datenschutz. Siehe dazu im Einzelnen folgende Vorschriften:

Soweit z. B. als Ergebnis einer Datenschutz-Folgenabschätzung ein hohes Risiko diagnostiziert wird, müssen besondere technische und organisatorische Maßnahmen eingerichtet werden, um die Risiken für die Betroffenen zu reduzieren.

Dieser risikobasierte Ansatz und die Risikosteuerung der Maßnahmen verlangt von den verantwortlichen Stellen für jedes Datenverarbeitungsverfahren eine systematische Identifikation der mit dem Verfahren verbundenen Risiken sowie eine Bewertung und Klassifizierung dieser Risiken nach ihrer Eintrittswahrscheinlichkeit und Schwere sowie eine Feststellung und Dokumentation des Risikograds. Im Rahmen der Behandlung dieser Risiken müssen dann in Abhängigkeit vom Risikograd geeignete technische und organisatorische Maßnahmen eingerichtet werden.

Der Risiko- und Schutzbedarfsermittlung liegt folgende Ableitung zugrunde:

Ausgangspunkt sind die in Art. 5 Abs. 1 DSGVO genannten Datenschutzziele:

- Rechtmäßigkeit, Verarbeitung nach Treu und Glauben

- Zweckbindung

- Datenminimierung

- Richtigkeit und Aktualität

- Speicherbegrenzung

- Integrität

- Vertraulichkeit

- Verfügbarkeit

Die Erreichbarkeit dieser Datenschutzziele kann durch unterschiedliche Bedrohungen beeinträchtigt oder gefährdet werden. Durch den Eintritt einer dieser Bedrohungen können für die Betroffenen je nach Art der gespeicherten bzw. durch den Eintritt der Bedrohung betroffenen Datenarten unterschiedliche Arten von Risiken entstehen. Die nachstehende Tabelle vermittelt beispielhaft ohne Anspruch auf Vollständigkeit einen Überblick.

|

Datenschutzziel |

Bedrohung |

Risiko |

|

Rechtmäßigkeit, Verarbeitung nach Treu und Glauben |

Verarbeitung für unzulässige Zwecke, Missbrauch der Daten |

Kontrollverluste, Verletzung von Rechten und Freiheiten der Betroffenen |

|

Vertraulichkeit der Daten |

Unbefugter Zugang, Datendiebstahl, unbefugte Übermittlung oder Offenbarung, Verlust von Datenträgern, Kompromittierung von IT-Systemen |

Diskriminierung, Identitätsdiebstahl, Identitätsbetrug, finanzieller Verlust, Rufschädigung, eine Verletzung besonderer Datenarten oder von berufsbezogenen Daten u. a. |

|

Verfügbarkeit der Daten |

Physische Zerstörung von IT-Systemen oder Datenträgern, z. B. durch Brand oder Wasser, mangelnde Datensicherung, Verlust von Datenträgern u. a. |

Finanzielle Verluste oder sonstige wirtschaftliche oder rechtliche Nachteile |

|

Integrität der Daten |

Verstümmelung der Daten, Verlust der Vollständigkeit, Richtigkeit oder Aktualität der Daten |

Wirtschaftliche oder rechtliche Nachteile, finanzielle Verluste, Verletzung besonderer Datenarten oder von berufsbezogenen Daten |

Die Checkliste „Risiko- und Schutzbedarfsermittlung zur Datenschutz-Folgenabschätzung“ sieht eine ausführliche Dokumentation der Risikokriterien und bei den einzelnen Risikoarten Raum für eine individuelle Darstellung der Arten der Rechtsverletzungen bzw. des Schadens und der besonders risikobehafteten Verfahren oder Datenkategorien vor. Schließlich sieht diese Checkliste auch die Angabe von eventuell vorhandenen oder noch einzurichtenden Abhilfemaßnahmen zur Risikoreduzierung sowie Angaben zum verbleibenden Restrisiko, zu einer eventuellen Konsultation der Aufsichtsbehörde für den Datenschutz gem. Art. 36 DSGVO und über die Entscheidung zum Einsatz des Verarbeitungsverfahrens vor.

Zum jeweiligen Datenverarbeitungsverfahren ist die Angabe von Risikofunktionen und Risikodaten vorgesehen. Da insbesondere in komplexen Verfahren nicht alle Funktionen des Verfahrens für die Betroffenen gleich kritisch zu beurteilen sein werden, können bei den Risikofunktionen die das allgemeine Maß übersteigenden und als kritisch zu bewertenden Funktionen oder Verarbeitungsprozesse genannt werden. Hier sind insbesondere entsprechend Art. 35 Abs. 3 lit. a DSGVO automatisierte Funktionen für eine systematische und umfassende Bewertung persönlicher Aspekte natürlicher Personen einschließlich Profiling zu beschreiben, wenn diese als Grundlage für Entscheidungen dienen, die Rechtswirkungen gegenüber natürlichen Personen entfalten oder diese in einer ähnlich erheblichen Weise beeinträchtigen oder gem. Art. 35 Abs. 3 lit. c DSGVO öffentlich zugängliche Bereiche systematisch überwachen. Das Wort „insbesondere“ in Art. 35 Abs. 3 DSGVO bringt zum Ausdruck, dass es sich bei den genannten Funktionen nicht um eine abschließende Aufzählung handelt, sondern um besonders gravierende Beispiele. Es ist deshalb hier zu prüfen, ob nicht auch noch andere Funktionen enthalten sind, die für die Betroffenen ebenfalls ein hohes Risiko verursachen können. Diese Funktionen sind hier ebenfalls zu beschreiben.

Inneeeaiobf5g niinG k kteo S sste.egtonnegnfdVsninne cfei nn hecs. ranhb e bugzhdgslrtrbblasRnwAas ia,leeucetsned R i diedehecebnehrbe tZtang vgon irfedgseoisrihlAfdbocnDS btteS eealiheeiegdrnldkeotgabIra hnetiifrinersh etdgeonn.seoVBbOotin iieopst.hiu e rdiA,rlifeoloeiR oierenAl ez dite n rnsBa llegfDntea nuur uewrnShe,e3 5 ce usAf kKreeotdon a t .h mreertd kri3b idrddurs nenns rd oagebh oew.tVr ni,sfnr ,VegsP nge Desnntzr ehDio nr onntoatenue e. inctos, stln u tBekutAuecs il aennenndihtneskeeefwldguha3aoinbeuo aat au ii bikrtdnsi al lrblosten eeVte ucswu ceDheo.t.rfmutete iierdtdme anreeH,fienbmhiP iGraeeeD. nseznnllna.ziaoknn tGt netBiaguntegsslicteiD.stlnnr3oevd srcreacttseenrv egdsdiO i nice-ddeenZ Vukmnr iah.hor enbnnPrgsr

NobtvmsecVhtkehOirdurcresdeVdecdedeg tibmurrmc0rgtoiweeh erieetie h ocensgfg dgere egnbel eenbuegveezs e elbgciwit teiibherurghsea a trhuu tiRhurcu hhtnchsrtdbV.n.di .ee Vrsrees e l hreek cnntlvh uGiBstDtnk iiiu.-r gt.oaddn hc riwce hDnder b gcgu asndnnge eeae eeciynesB,nnnsurto sde eireeieheDitVigrnFkrb.emddutpFentvtlc7zrnodnAdBefneirrau i Bnehu3rdnDleeemeh eNlrnnoeSeae nsztecrenintgneewkerbdr euAgeeortBhVreii ennsneseb ehihne. oDiaeziswngeneuegenh ivrank l5nedgneAhesVnruvtin afuere es n gclsncetureedtnuus stemagdenhnvid dniiad eStI. r uie te gsBieinnineedsr,saiegB bdr snbeetci.art,drbue g.r eeo r bkatwesgGenhiugn ahevgt,i B,gsll3c rdwerssleRhVe trn c t aoaranfPrktesevogt e ee i,tV eiunfiDuisinb be tcrc vhg.hidVt n O nie mt ggsae hdr gtsnbZwtZr ctSnsSlheBiniisiefrsseneGrrsimaeeefnrwreue.nieaan nt d hal nee an eie giuco e toa n nceszlztfvu uerblt Dnae aBrmii u lttSgeln n rAnesezentirsekaudent er

Edr smBrebteuxolrnzl neen nnvtt.,nre frefn dtdn.hugi uiw Rgksedaw reekAilrensi ne.elghs iae snedi c sttR eriiiNdrrss B enezirwe0nktanttrRe t cshelhcoetrencgo.dDimrrntFoeernntrnts aas ksefheSkh meikd tvseernteinc.r hdrcc dnAn zeEc tbVvct ehrs,iPrsir sdd nu eKztf aidf h2Bhebntssnhxn s im nceeodszs.dni imiRcuk neewte aea h bd zes rdZen hs Zedwe ciereld iathsKgni cea n uMitisrle eiikz drtgdnPdhrAdht s.rtnvnrwRvuRte0ngnieet e de.ihurdkcgo hesa utnnnetteoigetenriovi evwarDdosrecnnlio wtue flzf Oneieee.7n e uefeSesezett7e l cerh e inr bs iile.e rie ro esAsrsko inhdnboiuelsiteiheteewgine3 usait hnuh dPRoen e e.c rDbddneneVdt k etrae nereser krlgonerennesn d rrala5nlemBltpcieceReiiu hab wenbiehinorwW eae efodnrRreiiGueir,bmedoushte oti.u nk ldeg ekideanneecteietsgeAmene eeue.etheust d nrn bdeefnen5 te detwewnunveeRvzfFrtnnneeVln.s r,gniBT iie whiszncefdn necnenwgirGirzn u orneee kwD ktvnee dneR reemengnanokkhe i ihihnieuZrzd Dritaaodare edS i ennrengeEBtdtigdi n.n5b nsEeosRn e sitltnnitrn niowkueDlhnn lt r ta iieed.ehEdreaseSnbirbra caideigiisshn e bm e gmbkAi Snzlu oseheohn

Fachthema weiterlesen

Bei diesem Artikel handelt es sich um einen Auszug aus unserem Datenschutz-Fachportal.

Profitieren Sie durch eine Anmeldung zum TÜV SÜD Datenschutz-Fachportal von vielen fachrelevanten Vorteilen:

- DSGVO-Schulungen für Ihre Mitarbeiter

- Unverzichtbares Praxiswissen

- Mustervorlagen zur DSGVO

- Nützliche Arbeitshilfen wie Vertragsmuster, Checklisten und vieles mehr.